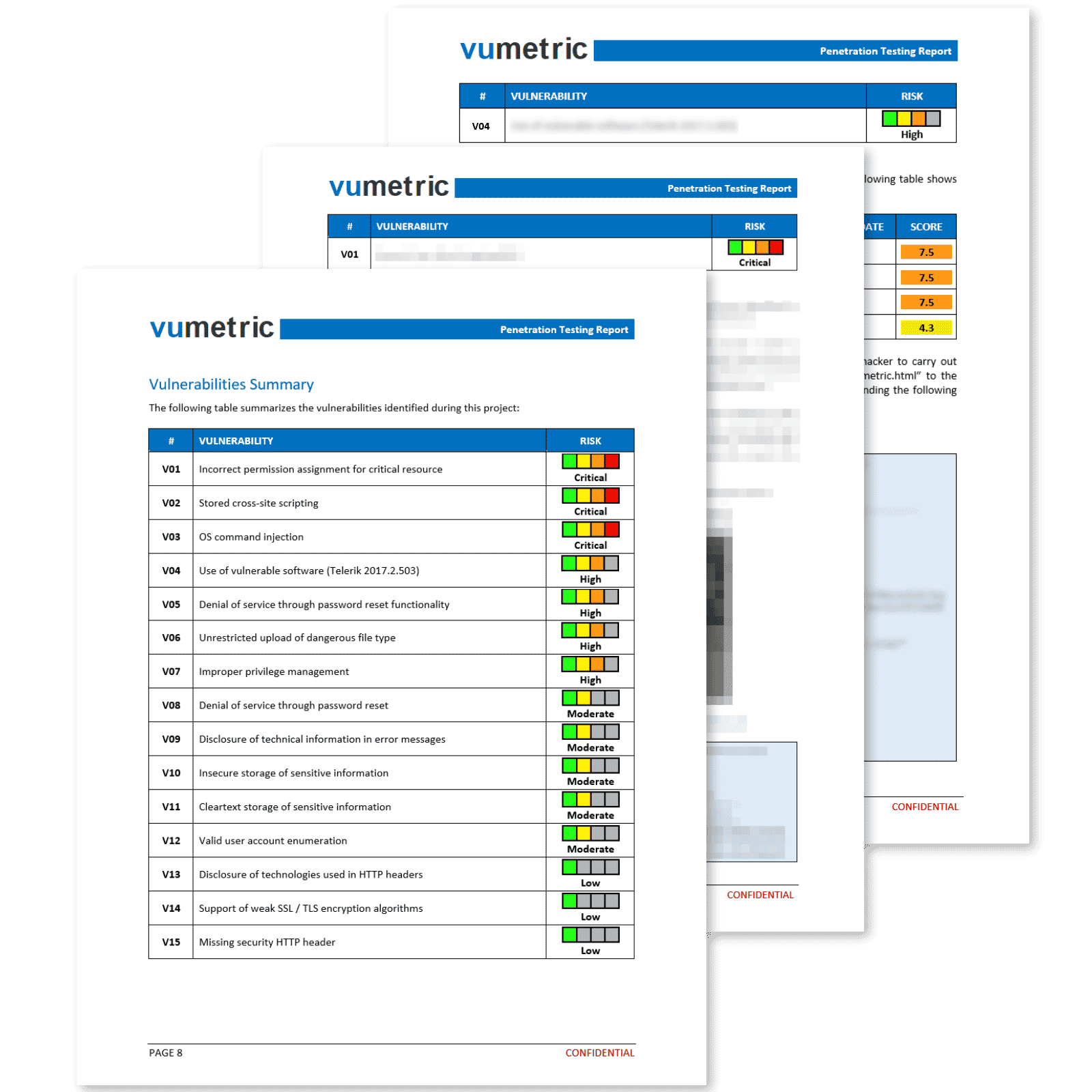

NOS SIMULATIONS PURPLE TEAM

Qu'est-ce qu'un Exercice Purple Team ?

Exercices Purple Team sont des évaluations conçues pour mesurer les systèmes informatiques d’une organisation et la capacité de ses employés à répondre à une crise généralisée. cyberattaqueen simulant à la fois l’équipe offensive (Red Team) et l’équipe défensive (Blue Team) afin de déterminer quelles attaques ont été bloquées avec succès et qui aurait conduit à un cyberincident. Il est particulièrement utile pour prévenir les cyberattaques, car il donne un aperçu direct des performances de l’organisation dans un scénario de piratage réel et fournit une meilleure vue d’ensemble des mesures nécessaires à mettre en œuvre pour prévenir les incidents.

Red Team vs Purple Team vs Blue Team

Ces simulations offrent des perspectives différentes sur la capacité de votre organisation à détecter et à répondre à une tentative de piratage actif.

Red Team

- Test d'intrusion

- Ingénierie sociale

- Balayage automatisé

- Exploitation des vulnérabilités

Purple Team

- Offensif et défensif

- Détection des menaces

- Sécurité collaborative

- Amélioration de la sécurité

Blue Team

- Sécurité défensive

- Analyse des lacunes

- Forensics et chasse aux menaces

- Réponse aux incidents et SOC

AVANTAGES

Pourquoi Réaliser un Exercice Purple Team ?

Un exercice Purple Team est une évaluation complète de la sécurité qui simule une cyberattaque réelle afin de tester les défenses d’une organisation. Il aide les organisations à identifier les faiblesses de leur dispositif de sécurité et à y apporter des améliorations avant qu’elles ne soient exploitées par des attaquants. L’évaluation peut également aider les organisations à mieux comprendre leurs adversaires et leur mode de fonctionnement, ce qui peut contribuer à l’élaboration de contre-mesures de sécurité plus efficaces.

Il combine les avantages du Red Team et du Blue Team afin d’obtenir une perspective plus précise des risques de cybersécurité à prioriser.

Mieux comprendre comment les pirates informatiques opèrent et comment les bloquer

Évaluer de manière efficace votre résistance aux techniques de piratage réelles et éprouvées

Améliorer la compréhension de votre cybersécurité par votre équipe de sécurité interne

Prioriser les investissements futurs en matière de sécurité en identifiant les risques les plus importants

Obtenir un aperçu critique des coûts et avantages des différentes mesures de sécurité

LE SAVIEZ-VOUS ?

" La demande de spécialistes de la cybersécurité capables de réaliser des évaluations Purple Team a augmenté de 70 % depuis 2020. "

-MDPI

Besoin d'Améliorer Votre Cybersécurité ?

MÉTHODOLOGIES

Protégez votre organisation contre les pirates informatiques persistants

Nos évaluations Purple Team sont basées sur le Framework ATT&CK de MITRE afin de comparer votre cybersécurité aux tactiques et techniques adverses déployées par les groupes de pirates les plus avancés du monde.