Qu'est-ce qu'un Audit de Cybersécurité d'Entreprise ?

Un audit de cybersécurité d’entreprise est une évaluation conçue pour mettre en évidence les cyber risques dans l’ensemble d’une organisation susceptibles de conduire à des cyberattaques dommageables. Nos audits fournissent une évaluation indépendante de haut niveau de votre cybersécurité, présentant une vue d’ensemble de la posture de sécurité de votre organisation, des risques potentiels de perte de données, de la vulnérabilité au piratage et d’autres facteurs de risque qui vous rendent vulnérables à des cyberincidents coûteux.

Pourquoi Réaliser un Audit de Cybersécurité ?

La réalisation d’un audit de cybersécurité d’entreprise fournit des informations précieuses sur les menaces potentielles susceptibles de compromettre la cybersécurité de votre organisation. Voici ce que vous obtiendrez après avoir effectué un audit avec notre équipe :

Validez les contrôles et les configurations de sécurité existants

Un audit de cybersécurité évaluera l’efficacité de vos mesures et configurations de sécurité actuelles, en vous aidant à comprendre si elles sont suffisantes pour protéger votre organisation contre les menaces potentielles et en améliorant votre capacité à prévenir les attaques.

Comprendre l'impact potentiel d'une attaque sur votre organisation

Nos experts analyseront les conséquences potentielles d’une violation réussie sur l’ensemble de votre organisation lorsque chaque risque de sécurité présent dans vos systèmes est exploité par un attaquant, vous permettant ainsi de prioriser les efforts de remédiation et d’allouer les ressources de manière efficace.

Identifiez, priorisez et corrigez vos risques de cybersécurité

Notre équipe identifiera toutes les vulnérabilités existantes et les risques de sécurité actuellement présents dans votre organisation, ce qui vous permettra de les résoudre systématiquement, pour ultimement renforcer votre posture de sécurité globale et de réduire votre exposition globale aux risques.

Obtenez des recommandations budgétaires et d'affectation des ressources classées par ordre de priorité

Après avoir identifié tous les risques de cybersécurité présents dans votre organisation, nos services fourniront une liste d’actions prioritaires, y compris le budget et les membres de l’équipe nécessaires, vos permettant d’attribuer efficacement les ressources aux risques les plus importants. Nos audits vous aideront à optimiser votre budget de cybersécurité et à identifier les domaines clés dans lesquels investir pour prévenir les risques les plus importants de faire face à un incident.

Quand Réaliser un Audit de Cybersécurité ?

Les organisations devraient procéder régulièrement à des audits de cybersécurité afin de maintenir un niveau de sécurité élevé. Voici différents facteurs à prendre en compte pour déterminer la fréquence de ces évaluations :

- Annuellement, dans le cadre d'une stratégie de sécurité proactive

- Après des modifications importantes du système ou de l'infrastructure

- À la suite d'un incident ou d'une violation de la sécurité

- Dans le cadre d'un audit réglementaire ou de conformité

- En réponse aux nouvelles menaces qui pèsent sur votre secteur d'activité

- Avant une opération de fusion et d'acquisition ou un autre événement commercial majeur

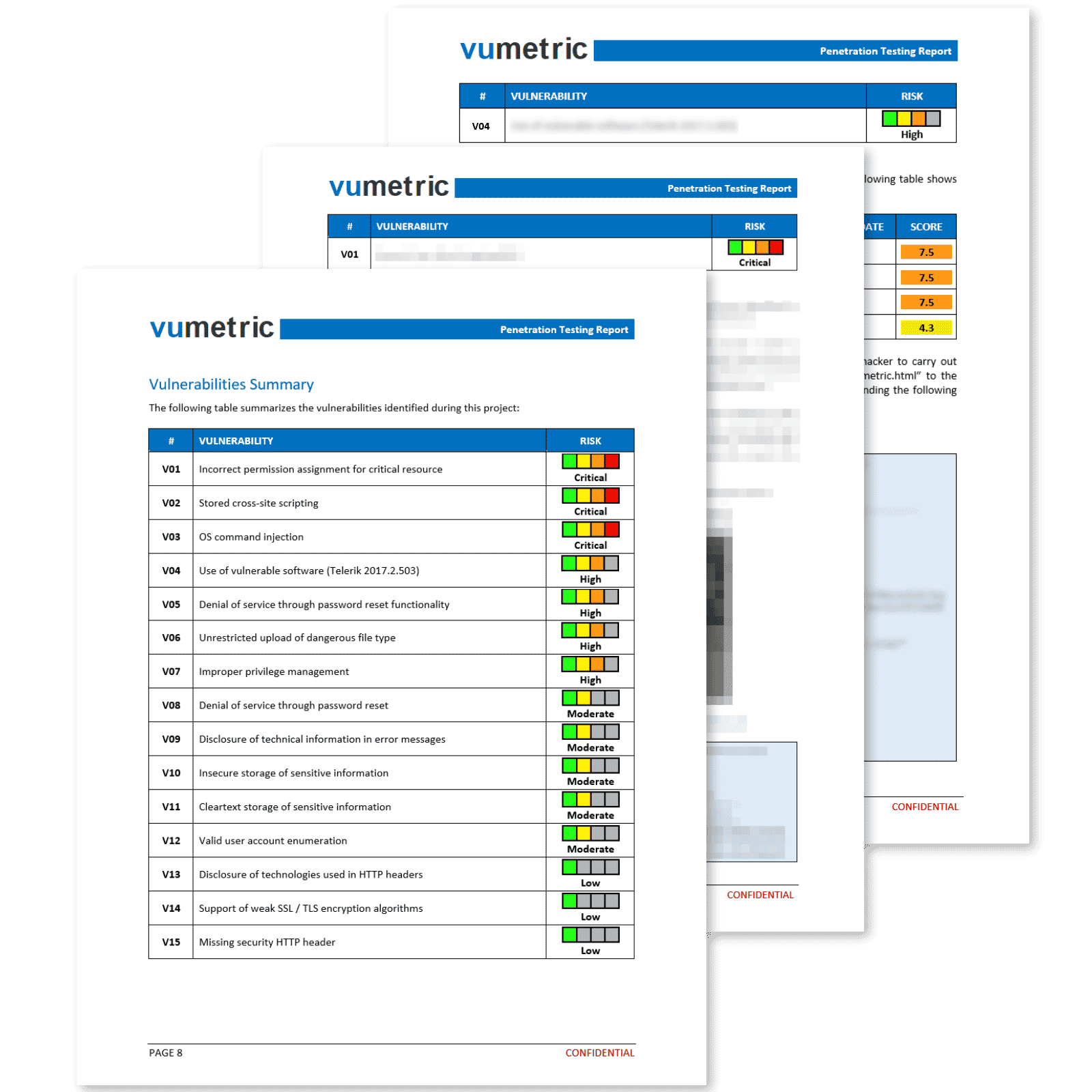

Risques de Cybersécurité Fréquemment Identifiés

Nos audits révèlent divers risques de cybersécurité courants qui affectent les organisations modernes, tels que

Contrôles d'accès et autorisations inadéquats

Des contrôles d’accès et des autorisations inadéquats permettent à des utilisateurs non autorisés d’accéder à des systèmes et à des données sensibles. Ce service examine les politiques de contrôle d’accès et les paramètres d’autorisation, identifie les faiblesses et fournit des recommandations pour la mise en œuvre des principes d’accès au moindre privilège afin de minimiser le risque d’accès non autorisé.

Surveillance et enregistrement inefficaces

Une surveillance et une journalisation inefficaces peuvent entraîner une détection tardive des incidents de sécurité et entraver les efforts de réponse aux incidents. Ce service évalue les pratiques de surveillance et de journalisation de l’organisation, identifie les lacunes et fournit des recommandations pour la mise en œuvre de solutions complètes de surveillance et de journalisation afin d’améliorer les capacités de détection et de réponse.

Segmentation insuffisante du réseau

L’absence d’une segmentation adéquate du réseau peut permettre aux attaquants de se déplacer latéralement au sein du réseau d’une organisation et d’accéder aux systèmes et aux données sensibles. Ce service évalue l’architecture actuelle du réseau et fournit des recommandations pour la mise en œuvre d’une segmentation efficace du réseau afin de limiter la capacité d’un attaquant à compromettre d’autres systèmes.

Contrôles de sécurité inadéquats

Les organisations peuvent avoir des contrôles de sécurité insuffisants ou mal configurés, ce qui les expose aux menaces. Ce service identifie les lacunes dans les contrôles de sécurité et fournit des recommandations pour une configuration et une mise en œuvre adéquates, assurant ainsi une défense complète contre les cyberattaques.

Actifs critiques non protégés

Les actifs critiques, tels que les bases de données sensibles ou les serveurs de grande valeur, peuvent être mal protégés, ce qui les rend vulnérables aux attaques. Ce service identifie les actifs critiques non protégés et fournit des recommandations pour la mise en œuvre de mesures de sécurité appropriées, y compris le cryptage, les contrôles d’accès et les systèmes de détection d’intrusion, afin de protéger ces ressources précieuses.

Stockage / transmission de données inadéquat

Le stockage et la transmission de données non sécurisés exposent les informations sensibles à des risques de vol ou de falsification. Ce service évalue les pratiques de stockage et de transmission des données, identifie les vulnérabilités et recommande le cryptage, les protocoles sécurisés et d’autres bonnes pratiques pour protéger les données sensibles.

Ce qui est Compris dans nos Audits de Cybersécurité

Nos experts veilleront à ce que vous respectiez plus de 50 bonnes pratiques en matière de cybersécurité couvrant 8 domaines spécifiques :

Mots de Passe et Accès

Sécurité

Réseau & Cloud

Gouvernance et

Politiques de sécurité

Sécurité

Réseau & Cloud

Sécurité des

Réseau & Cloud

Sécurité du

Télétravail

Courriel

Réseau & Cloud

Sauvegarde et

et Restauration

Les Risques Liés à la Cybersécurité Sont en Augmentation

En raison de la nature des risques de cybersécurité, les parties prenantes des entreprises doivent être conscientes des menaces qui affectent directement leur capacité à se développer et à innover.

$3.5M

est le coût moyen d'une fuite de données.

63%

des incidents impliquent des mots de passe faibles ou compromis.

300,000

de nouvelles souches de logiciels malveillants sont créées et deployés quotidiennement.

266

jours en moyenne pour détecter et contenir une fuite de données.

87%

des cadres supérieurs ont admis avoir accidentellement divulgué des données.

Les Budgets de Cybersécurité Augmentent

L’émergence de la COVID-19 a provoqué une hausse significative des dépenses de cybersécurité, en partie due à une augmentation généralisée des attaques.

58%

des entreprises ont augmenté leurs budgets de sécurité

82%

prévoient l'embauche de nouveaux employés en cybersécurité

81%

ressentent une pression pour réduire les coûts de sécurité

Besoin d’optimiser vos dépenses en matière de cybersécurité ? Nos services d’audit de cybersécurité sont spécialement conçus pour vous aider à mieux affecter vos ressources informatiques.

AVANTAGES

Les Principaux Avantages d'un Audit de Cybersécurité

Notre approche d’audit de cybersécurité 360° est spécifiquement adaptée aux organisations qui souhaitent obtenir une vue d’ensemble de haut niveau de leur posture de cybersécurité. Avec un investissement minimal en temps, notre approche se concentre sur la technologie plutôt que sur les processus et les politiques. Nos audits vous fourniront les éléments suivants :

Meilleure compréhension des lacunes actuelles en matière de sécurité et des améliorations nécessaires

Assistance pour planifier votre feuille de route en matière de cybersécurité

Obtenez l'adhésion de la direction et les budgets nécessaires pour chaque mesure

Optimisez les dépenses de sécurité en ciblant les menaces pertinentes

Obtenez les conseils nécessaires pour devenir ou rester sécurisés

Renforcez votre sécurité en termes de conformité et de meilleures pratiques

Besoin d'Améliorer Votre Cybersécurité ?

Questions Fréquentes

Vous n’avez pas trouvé l’information que vous cherchiez ? Demandez directement à un expert.

L’objectif de ce service est d’identifier et d’évaluer les risques et les vulnérabilités potentiels en matière de cybersécurité au sein des systèmes informatiques d’une organisation, en fournissant des informations et des recommandations pour améliorer la posture de sécurité globale et atténuer les menaces.

Le processus comprend généralement une évaluation initiale des systèmes et de l’infrastructure de l’organisation, suivie d’un examen détaillé de domaines spécifiques, notamment le matériel, les logiciels et le personnel. L’auditeur identifie les menaces et les vulnérabilités potentielles, évalue leur impact et fournit des recommandations pour y remédier.

Pour commencer, vous devez recueillir des informations sur votre environnement informatique, les principales parties prenantes et les éventuelles exigences de conformité. Vous devez également préparer la documentation nécessaire, telle que les plans d’architecture du réseau et les politiques de sécurité. Il est également important d’identifier un point de contact au sein de votre équipe qui puisse fournir des détails techniques concernant votre organisation.

Oui, dans la plupart des cas, nous avons besoin d’accéder à différents systèmes, réseaux, appareils et configurations pour réaliser une évaluation complète. Toutes les exigences en matière d’accès et de permissions seront discutées avec votre équipe avant le lancement du projet.

Ce service est un élément essentiel d’une stratégie de cybersécurité solide, car il permet d’identifier les faiblesses, d’évaluer les menaces potentielles et d’élaborer des plans d’action pour améliorer les mesures de sécurité et atténuer les risques.

Les principales parties prenantes, y compris le personnel chargé des technologies de l’information et de la sécurité, ainsi que la direction générale, doivent être impliquées dans le processus d’évaluation afin de garantir une bonne compréhension et un soutien total des améliorations recommandées.

La durée de l’évaluation dépend de la taille et de la complexité de l’infrastructure informatique de l’organisation. Les petites évaluations peuvent prendre quelques jours, tandis que les audits complets peuvent durer plusieurs semaines.