Qu'est-ce qu'un Test d'Intrusion AWS ?

Le test d’intrusion AWS est un type d’évaluation conçu pour identifier et traiter les vulnérabilités des infrastructures infonuagiques AWS d’Amazon qui pourraient être exploitées par des pirates informatiques. Bien qu’Amazon fournisse un ensemble d’outils sécurisés pour construire et configurer votre infrastructure, chaque utilisateur est responsable de maintenir la stabilité et la sécurité de son environnement. Nos services vous aident à prendre des mesures proactives pour remédier aux vulnérabilités susceptibles d’entraîner un incident de sécurité. Ils vous aideront à comprendre les changements qui doivent être apportés à votre environnement pour assurer la sécurité de votre infrastructure et prévenir les attaques. Par conséquent, les tests d’intrusion sont un outil essentiel pour garantir la stabilité et la sécurité de votre environnement Amazon AWS.

Pourquoi Effectuer un Test d'Intrusion de Votre Infrastructure AWS ?

En effectuant des test d’intrusion, les entreprises peuvent obtenir des informations précieuses sur le niveau de sécurité de leur environnement AWS. Voici ce que vous obtiendrez après avoir effectué un projet avec notre équipe :

Validez les contrôles de sécurité existants

Un test d’intrusion évaluera l’efficacité de vos mesures de sécurité actuelles, en vous aidant à comprendre si elles sont suffisantes pour protéger vos actifs hébergés dans le nuage contre les menaces potentielles et en améliorant votre capacité à prévenir les attaques.

Testez votre résistance aux attaques ciblées

En simulant des attaques ciblées de manière sûre et contrôlée, nos services de test d’intrusion garantissent que votre infrastructure AWS peut résister à des menaces réelles et vous aident à développer des mesures supplémentaires pour prévenir les violations potentielles, vous donnant ainsi l’assurance que vos actifs critiques et vos données sensibles sont en sécurité.

Déterminez l'impact potentiel d'une attaque sur votre environnement AWS

Notre équipe d’experts analysera le résultat potentiel d’une violation réussie pour chaque vulnérabilité et risque de sécurité actuellement présent dans votre infrastructure AWS, ce qui vous permettra de prioriser les efforts de remédiation et d’allouer les ressources de manière efficace.

Identifiez et corrigez les vulnérabilités et les mauvaises configurations de sécurité

Notre équipe identifiera tous les risques de sécurité actuellement présents dans votre infrastructure, qu’il s’agisse de vulnérabilités techniques, de configurations vulnérables ou de rôles d’utilisateurs faibles, ce qui vous permettra de résoudre systématiquement ces problèmes, de renforcer votre posture de sécurité globale et de réduire votre exposition générale aux risques.

Améliorez la sécurité de vos actifs hébergés sur le cloud

En découvrant et en corrigeant les vulnérabilités, nos services de test d’intrusion vous aideront à renforcer la sécurité de vos actifs hébergés sur AWS, en les protégeant contre les violations potentielles qui pourraient entraîner une fuite de données sensibles ou une prise de contrôle de votre infrastructure hébergée.

Quand Faut-il Effectuer un Test d'Intrusion d'AWS ?

Il est fortement recommandé d’effectuer des test d’intrusion de votre infrastructure AWS sur une base régulière afin d’identifier et de corriger les vulnérabilités nouvellement introduites et de vous maintenir protégés des dernières techniques de piratage.

- Annuellement dans le cadre d'une stratégie de sécurité proactive

- Après des modifications importantes de l'infrastructure ou des configurations

- Avant de déployer un nouveau système ou une nouvelle application sur l'internet public

- Dans le cadre d'exigences réglementaires ou de conformité

- À la suite d'une fuite de données ou d'un incident de sécurité

- En réponse à une nouvelle menace de sécurité visant AWS

NOS SERVICES TEST D»INTRUSION

Nos Services de Test d'Intrusion AWS VS. Un Test d'Intrusion Traditionnel

AWS offre une large gamme de services prédéfinis par rapport aux infrastructures traditionnelles. Il est conçu de manière à pouvoir être facilement étendu ou réduit, mais sa grande flexibilité ouvre la voie à des risques de sécurité potentiels qui restent souvent inconnus jusqu’à ce qu’un incident se produise.

Nous avons conçu une méthodologie qui vise spécifiquement à identifier tous les problèmes de sécurité actuellement présents dans vos services et fonctions AWS. En plus de notre processus habituel de test d’intrusion, nous ciblons certains des composants les plus critiques et souvent les plus vulnérables de l’infrastructure :

EC2

instances

Clés d'accès des

Utilisateur AWS IAM

Permissions des

Buckets S3

Fonctions

Lambda

Journalisation

Cloudtrail

APIs AWS &

Cloudfront

Comment les Pirates S'introduisent Dans Vos Environnements AWS

Afin de représenter fidèlement la sécurité de l’environnement AWS d’une organisation, nous tentons diverses techniques d’attaque utilisées par les pirates pour violer votre cybersécurité. En imitant les attaques d’adversaires réels, nous pouvons trouver et corriger des vulnérabilités critiques avant qu’elles ne soient exploitées. Les domaines que nous évaluons souvent sont les autorisations des utilisateurs et les services AWS exposés publiquement :

L'énumération des rôles AWS

S3 non authentifié

accès au seau

Exfiltration de données

Vulnérabilités et Risques de Sécurité Identifiés Fréquemment

Notre méthodologie couvre une surface d’attaque étendue, identifiant les vulnérabilités propres à votre infrastructure AWS, ainsi que les risques de sécurité les plus courants dans les environnements modernes hébergés dans le nuage :

Les buckets S3 avec un contrôle d'accès inapproprié :

Cette vulnérabilité survient lorsque les buckets Amazon S3, utilisés pour stocker des données sur le nuage AWS, ne sont pas configurés correctement, et que les listes de contrôle d’accès (ACL) ne sont pas définies correctement. Les attaquants peuvent exploiter cette faiblesse pour voler des données sensibles, manipuler le contenu des buckets, voire prendre le contrôle de l’environnement AWS.

Fonctions Lambda non sécurisées

L’informatique sans serveur peut offrir un moyen efficace et rentable d’exécuter des applications sur AWS. Cependant, une configuration non sécurisée des fonctions Lambda peut exposer le système à des accès non autorisés, au vol de données ou à des attaques de logiciels malveillants. Les attaquants peuvent exploiter cette vulnérabilité pour accéder aux données, exécuter un code malveillant ou élever les privilèges.

Insuffisance de la surveillance et de l'enregistrement :

L’absence de capacités de surveillance et de journalisation efficaces peut rendre difficile la détection et la réponse aux incidents de sécurité, ce qui peut permettre aux attaquants d’opérer sans être détectés pendant de longues périodes. Les attaquants peuvent exploiter cette vulnérabilité pour maintenir la persistance ou escalader les privilèges sans être détectés.

Politiques d'accès des utilisateurs IAM mal configurées

Une mauvaise configuration des politiques d’accès des utilisateurs dans la gestion des identités et des accès (IAM) peut donner aux utilisateurs plus de privilèges qu’ils n’en ont besoin ou exposer des informations sensibles inutiles, augmentant ainsi le risque d’accès non autorisé ou de violation de données. Les attaquants peuvent exploiter cette vulnérabilité pour obtenir un accès privilégié, prendre le contrôle de l’environnement AWS ou voler des données sensibles.

Faiblesse de l'authentification et de la gestion de l'accès

Des mots de passe faibles, des clés d’accès non protégées ou des politiques d’accès trop permissives peuvent exposer les environnements AWS à des acteurs malveillants, entraînant des violations de données, des interruptions de système ou des accès non autorisés. Les attaquants peuvent exploiter cette vulnérabilité pour accéder à des données sensibles, installer des logiciels malveillants ou prendre le contrôle du système.

Segmentation sous-optimale du réseau

Une segmentation du réseau et une configuration des groupes de sécurité sous-optimales peuvent accroître le risque d’accès non autorisé à des données sensibles, en particulier lorsque le trafic n’est pas correctement limité entre les différents segments du réseau ou lorsque les règles des groupes de sécurité ne sont pas configurées correctement. Les attaquants peuvent exploiter cette vulnérabilité pour se déplacer latéralement dans le réseau, élever leurs privilèges ou prendre le contrôle de l’environnement AWS.

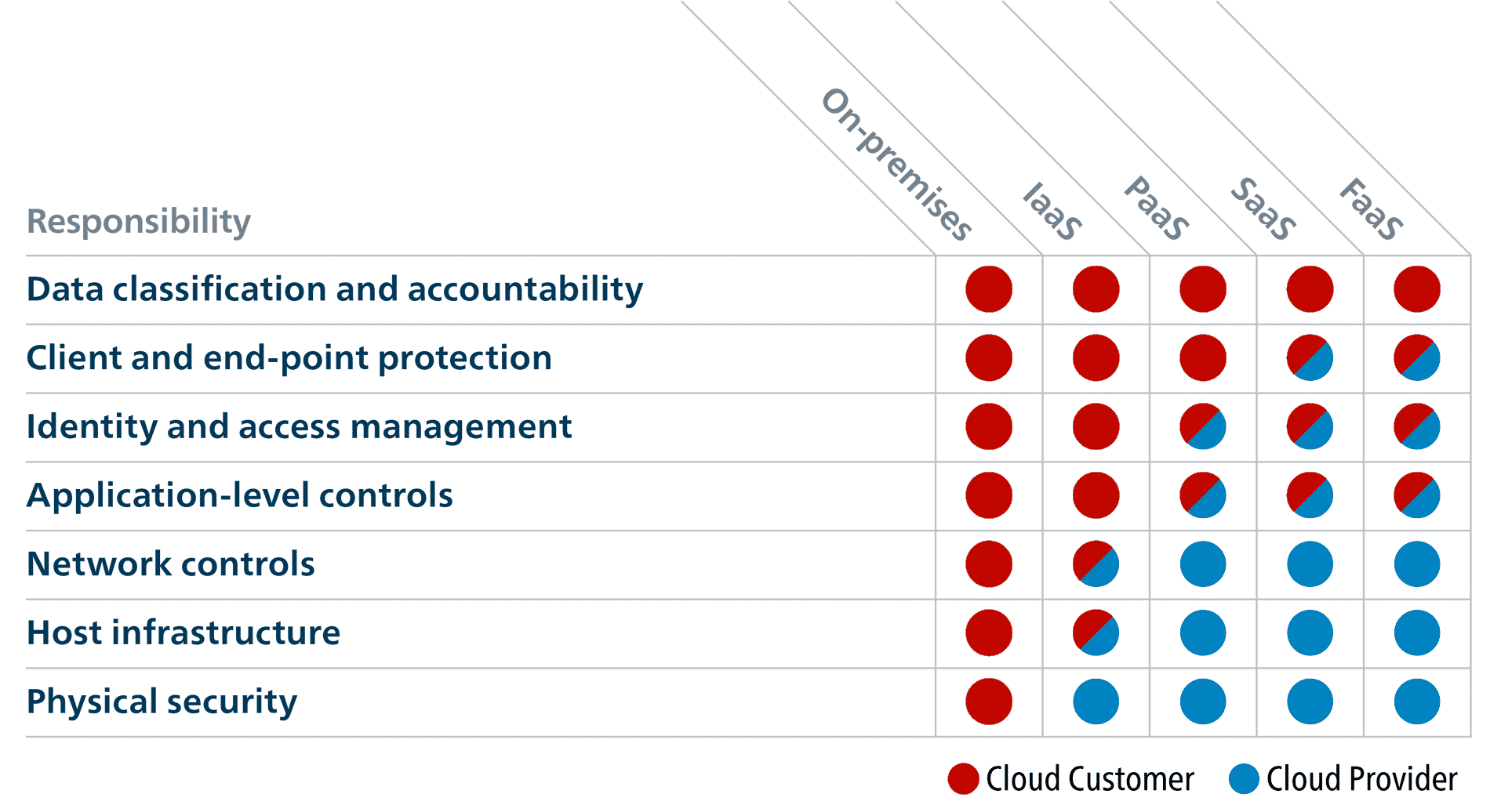

Modèle de Sécurité à Responsabilité Partagée d'AWS

Bien qu’Amazon fournisse un ensemble de mesures de sécurité pour construire votre infrastructure, il vous incombe de gérer la sécurité de vos actifs hébergés dans le nuage. Cela signifie que vous devez vous assurer que vos systèmes sont conformes à toutes les normes de sécurité pertinentes et que vous avez mis en place des mesures de sécurité appropriées pour protéger vos données et vos systèmes. Nos recommandations vous aideront à tirer pleinement parti des fonctions de sécurité d’Amazon, ce qui facilitera la mise en place et le maintien d’un environnement sécurisé. Par exemple, le service CloudTrail d’Amazon fournit des journaux détaillés de tous les appels d’API effectués sur votre compte AWS, ce qui peut vous aider à auditer et à surveiller l’activité.

Besoin d'Améliorer Votre Cybersécurité ?

Questions Fréquentes

Vous n’avez pas trouvé l’information que vous cherchiez ? Demandez directement à un expert.

L’objectif des test d’intrusion AWS est d’identifier et d’évaluer les vulnérabilités de sécurité au sein de l’infrastructure AWS d’une organisation. Les tests d’intrusion permettent d’identifier les lacunes et les faiblesses dans la sécurité de l’environnement AWS, et fournissent une approche proactive pour améliorer la posture de sécurité globale d’une organisation.

Notre équipe d’experts suit une méthodologie complète qui couvre une gamme de tests ciblant divers composants spécifiques aux infrastructures AWS. Nous utilisons une combinaison de techniques de test d’intrusion manuelles et automatisées pour identifier les vulnérabilités de votre environnement.

La plupart des types de tests d’intrusion sont autorisés et ne nécessitent pas l’approbation d’Amazon. Seuls des domaines très spécifiques nécessitent une approbation préalable avant de pouvoir être testés, comme les fonctions de commandement et de contrôle (C2). Au cours de la phase de planification du projet, nous déterminerons si une autorisation est nécessaire pour atteindre les objectifs souhaités et nous vous accompagnerons tout au long de la procédure. Dans la grande majorité de nos projets, aucune approbation n’est requise.

Tout ce dont nous avons besoin pour commencer, c’est d’un accès à votre environnement AWS et de l’autorisation d’effectuer le test. Les conditions d’accès seront discutées avec votre équipe lors d’un appel téléphonique préalable au lancement. Nos experts vous proposeront différentes solutions pour accéder à votre environnement de manière sécurisée.

Oui, les applications hébergées sur AWS peuvent être testées par des test d’intrusion. AWS permet de réaliser des test d’intrusion dans des domaines spécifiques de l’Elastic Cloud Computing (EC2), tels que les API, les applications web, les langages de programmation et les machines virtuelles.

Compte tenu de la nature sensible des actifs hébergés dans l’environnement et de la dépendance des opérations commerciales modernes à l’égard des technologies en nuage, la réalisation d’un pentest de votre Amazon AWS est devenue un outil essentiel pour les organisations afin d’assurer la sécurité et la disponibilité de leurs systèmes et de maintenir une posture de sécurité robuste.

Nos tests d’intrusion AWS sont conçus pour minimiser la perturbation des opérations normales de votre organisation et l’écrasante majorité de nos tests passent inaperçus aux yeux de nos clients. Notre équipe travaillera avec vous avant le lancement du projet pour déterminer les domaines susceptibles d’affecter votre productivité et prendra les mesures nécessaires pour minimiser tout impact potentiel.

La durée du test dépend de la complexité de l’infrastructure et de la portée de l’évaluation. En règle générale, il faut compter de quelques jours à plusieurs semaines.