L’Active Directory (AD) de Microsoft est omniprésent dans les organisations et constitue une cible fréquente pour les pirates informatiques. La compromission de l’AD peut conduire au déploiement de ransomware et au vol d’informations sensibles, ce qui peut coûter cher à une organisation et avoir un impact négatif sur son image de marque.

En tant qu’équipe de pentesters, chez Vumetric Cybersecurity, nous attaquons (et compromettons) régulièrement les environnements Active Directory de nos clients afin d’améliorer leur sécurité. Ce faisant, il est apparu clairement que la mise en œuvre par défaut d’AD est souvent peu sûre et sujette à des erreurs de configuration courantes qui augmentent les risques. Les réseaux Windows privilégient souvent la compatibilité au détriment de la sécurité, ce qui les rend vulnérables aux attaques.

Ce billet traite des attaques les plus courantes et de la manière de sécuriser Azure Directory contre elles en utilisant des exemples réels issus de notre méthodologie detest d’intrusion. L’accent sera mis sur les implémentations traditionnelles d’Active Directory – et non sur Azure AD – bien que certains concepts se recoupent.

A quoi ressemblent les attaques dans le monde réel

Nous supposons que les attaquants ont obtenu un certain niveau d’accès, tel que le suivant :

- Une campagne d’hameçonnage a compromis un low pn poste de travail d’un utilisateur privilégié

- Un pirate informatique qui a compromis un système externe avec un accès au réseau interne

- Un acteur malveillant disposant d’un accès interne, tel qu’un employé mécontent

- Un attaquant ayant un accès physique ou sans fil au réseau interne

À partir d’un simple point d’appui, d’autres attaques peuvent être lancées. En fin de compte, l’objectif est d’obtenir les informations d’identification d’utilisateurs privilégiés et éventuellement d’un administrateur de domaine (AD) afin de prendre le contrôle total de l’environnement AD. À partir de là, un ransomware peut être déployé, des informations sensibles peuvent être exfiltrées et des tentatives d’extorsion peuvent commencer.

Nous simulons ce type de scénario lors de nos tests d’intrusion en travaillant à partir d’un point d’appui à faible privilège dans le but d’escalader les privilèges en utilisant les chemins d’attaque suivants.

Empoisonner le réseau

L’attaque

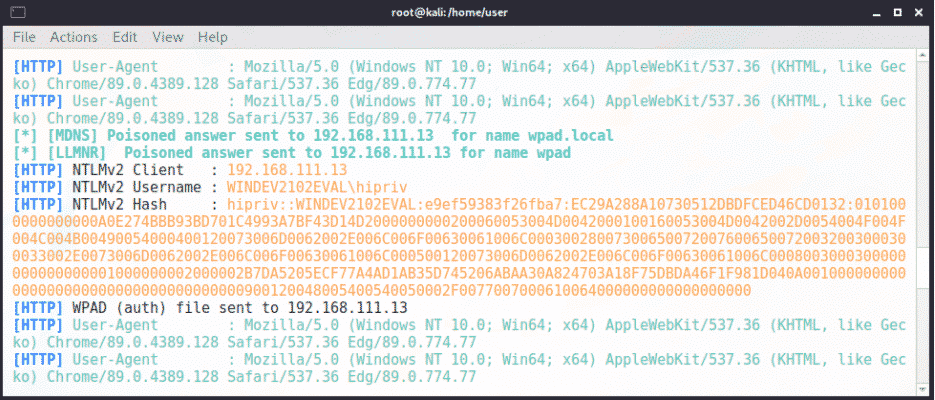

En utilisant notre base initiale, nous ciblons des protocoles Windows spécifiques pour les attaques de type «man-in-the-middle» afin de tenter de capturer les hachages de mots de passe des utilisateurs sur le réseau ; en particulier, les protocoles de résolution de noms pour les ressources de fichiers et web, tels que LLMNR, NetBIOS Name Resolution, et WPAD, qui sont généralement activés par défaut et intrinsèquement peu sûrs.

Voici un exemple de capture de hachages à l’aide de l’outil Python Responder:

Ce type d’attaque peut également être lancé depuis Windows à l’aide d’une suite de scripts PowerShell appelée Inveigh.

Cela nous permet d’obtenir les hachages de mots de passe des utilisateurs du réseau qui nous permettront de nous déplacer latéralement ou d’escalader nos privilèges. Les hachages de mots de passe peuvent être déchiffrés hors ligne ou utilisés dans des attaques plus avancées de type «pass-the-hash» et » relay » pour y parvenir.

La prévention

La prévention de cette attaque consiste à désactiver les protocoles non sécurisés via la stratégie de groupe…

- LLMNR (Résolution des noms de multidiffusion)

- Résolution des noms NetBIOS (NBNS)

- WPAD (Web Proxy Auto-Discovery)

…et en appliquant la signature SMB requise tout en désactivant la prise en charge du protocole SMBv1, qui n’est pas sûr. La suppression de la prise en charge de ces protocoles et configurations hérités devrait figurer en tête de la liste des moyens de sécurisation d’Active Directory de tout administrateur système.

Remarque : ces protocoles et configurations peuvent être nécessaires pour prendre en charge certains services de réseau et systèmes existants. Il convient d’étudier l’impact potentiel de ces politiques avant de les mettre en œuvre. Cela s’applique à toutes les recommandations formulées dans le présent document.

Vidage de la mémoire

L’attaque

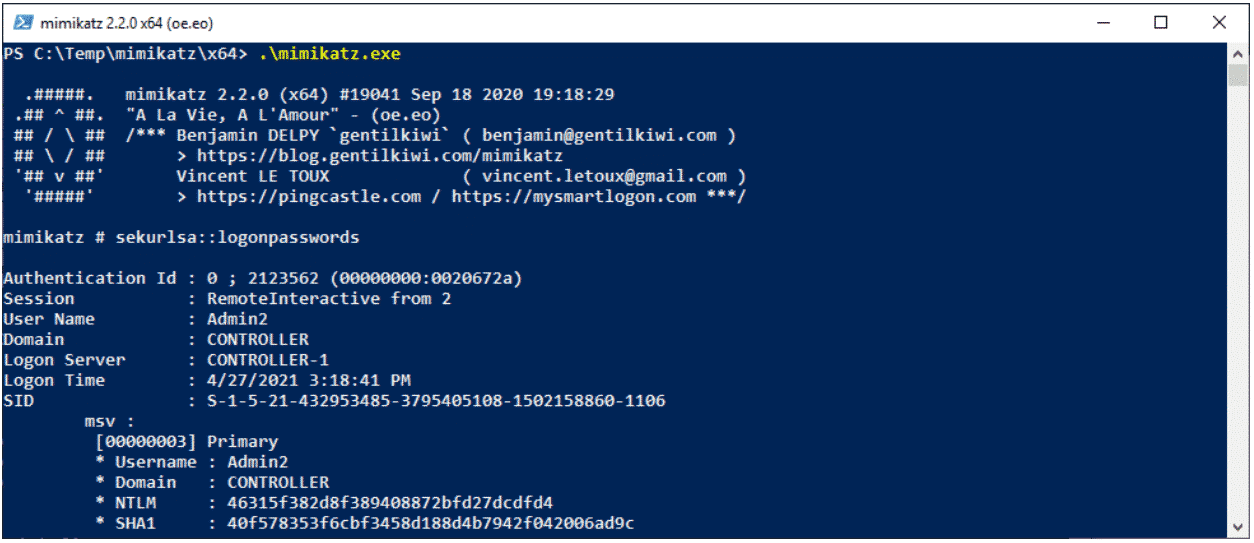

Windows stocke en mémoire les mots de passe hachés et parfois en clair, ce qui évite aux utilisateurs d’avoir à saisir à plusieurs reprises leur mot de passe pour accéder aux ressources du réseau.

Malheureusement, cela signifie également que les attaquants peuvent récupérer ces informations d’identification pour tous les utilisateurs ayant des sessions sur un hôte compromis.

Si un administrateur de domaine est connecté à un système auquel un pirate a accès, la sécurité du réseau peut être compromise.

Pour récupérer des informations d’identification en mémoire, un attaquant doit disposer d’un accès administratif local au système qu’il vise.

Ce droit peut leur être accordé :

- dans le cadre des autorisations de l’utilisateur du domaine actuel, en exploitant une vulnérabilité du système sous-jacent.

- ou par la réutilisation de mots de passe administratifs locaux – une pratique courante chez les administrateurs système.

Un outil tel que mimikatz peut être utilisé pour extraire des informations d’identification de la mémoire d’un système Windows :

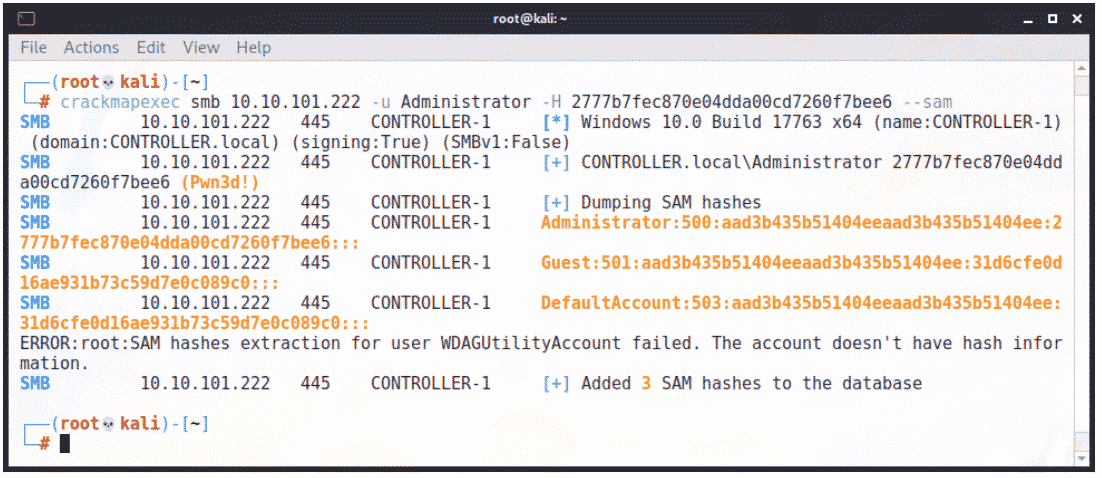

Cette opération peut également être réalisée à l’échelle du réseau à l’aide d’un autre outil appelé CrackMapExec:

Comme dans le cas de l’attaque précédente, ces hachages peuvent être piratés ou rejoués afin d’augmenter nos privilèges, de nous déplacer latéralement dans le réseau ou de lancer d’autres attaques.

La prévention

Il peut être difficile de prévenir ce type d’attaque, mais les éléments suivants peuvent vous aider :

- Ne pas réutiliser les mots de passe administratifs locaux; utilisez une solution telle que LAPS de Microsoft.

- Mettre en œuvre le dumping de la mémoire

mi

t

igations

, telles que les LSA Protection et CredGuard. - Pratiquer une bonne hygiène d’administrateur de domaine – Les administrateurs de domaine ne doivent se connecter qu’à des systèmes non partagés tels que les contrôleurs de domaine.; Les administrateurs doivent utiliser des comptes «techniciens» distincts pour leurs tâches quotidiennes..

- Déployer unantivirus doté d’une protection contrela falsification qui ne peut être désactivée ou supprimée, même par les utilisateurs disposant d’un accès administratif local.

Faiblesses de Kerberos

L’attaque

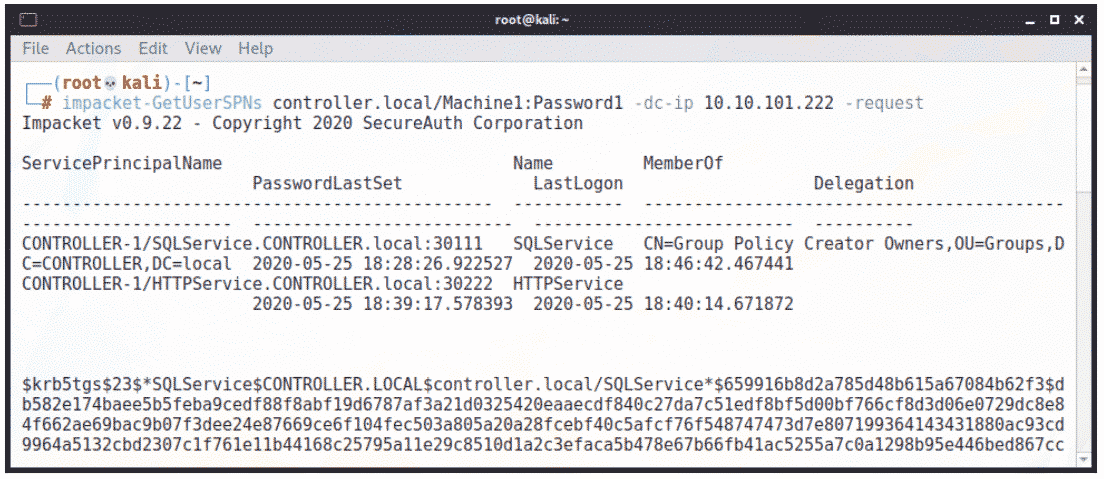

Kerberos est un protocole d’authentification par ticket utilisé sur les réseaux Windows. Deux erreurs de configuration dans Kerberos peuvent permettre à des attaquants de demander des hachages de mots de passe pour les comptes associés, qui peuvent être des comptes hautement privilégiés ou même des administrateurs de domaine. À partir de là, les attaquants peuvent tenter de déchiffrer les hachages de mots de passe dans le cadre d’une attaque hors ligne afin d’obtenir l’accès aux comptes.

La première attaque, connue sous le nom de «Kerberoasting», nécessite que l’attaquant ait au moins un accès d’utilisateur de domaine pour récupérer les hachages de mots de passe d’un compte AD auquel est attribué un nom de principal de service (SPN). Les SPN sont utilisés pour associer un service à un compte AD (et accorder les autorisations correspondantes), mais ils exposent également ce compte à la divulgation du hachage du mot de passe via Kerberoast :

Nous voyons ici un hachage de mot de passe récupéré via Kerberoast en utilisant GetUserSPNs d’Impacket. Plusieurs autres outils tels que Mimikatz peuvent également effectuer cette attaque. À partir de là, nous pouvons tenter de déchiffrer le mot de passe de cet utilisateur pour accéder à son compte.

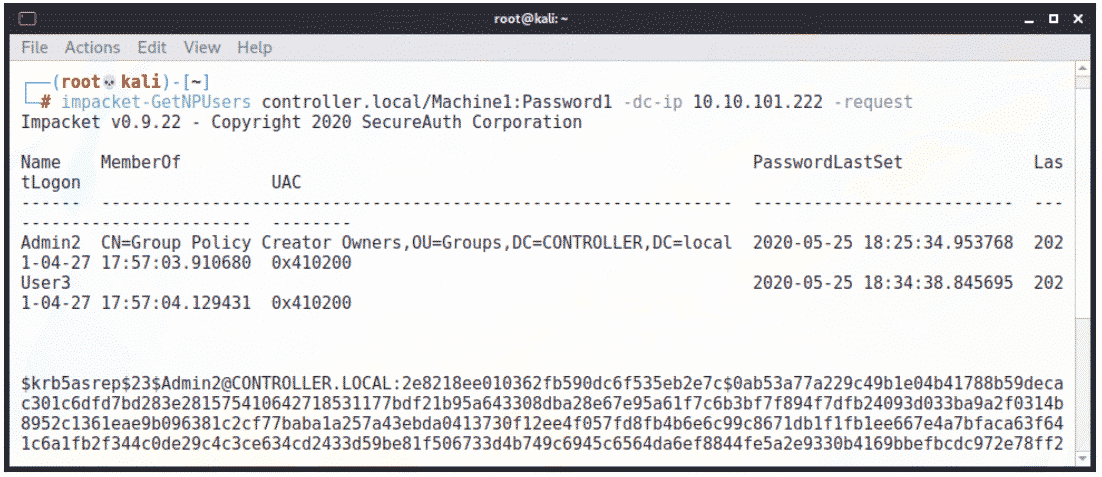

Une autre attaque vise les comptes dont la préauthentification Kerberos est désactivée, généralement pour des raisons de compatibilité. Comme dans le scénario précédent, un attaquant ayant accès au moins à un compte d’utilisateur de domaine – ou n’ayant pas accès au domaine et disposant d’une liste de noms d’utilisateur valides – peut récupérer le hachage du mot de passe des comptes associés :

Une fois de plus, nous utilisons Impacket et GetNPUsers pour récupérer les hachages alors qu’un logiciel comme Rubeus peut le faire à partir de Windows. C’est ce que l’on appelle «l’ASREPRoasting».

Une fois de plus, nous utilisons Impacket et GetNPUsers pour récupérer les hachages alors qu’un logiciel comme Rubeus peut le faire à partir de Windows. C’est ce que l’on appelle «l’ASREPRoasting».

Nous observons souvent ces erreurs de configuration lors de tests d’intrusion et les attaquants sont parfois en mesure d’accéder à des comptes sensibles (y compris les administrateurs de domaine) de cette manière, ce qui conduit à une compromission rapide du domaine AD associé.

La prévention

Les étapes suivantes permettent de prévenir et d’atténuer ces attaques :

- Minimiser l’utilisation des SPN dans la mesure du possible.

- Lors de l’utilisation de SPN, il convient d’appliquer le

principe du moindre privilège

en ce qui concerne l’accès qu’ils accordent. - Ne jamais associer les SPN aux administrateurs de domaine.

- Ne désactivez pas la pré-authentification Kerberos, en particulier pour les comptes sensibles., tels que les administrateurs de domaine.

- Dans tous les scénarios où les SPN doivent être utilisés ou la préautorisation désactivée, il convient d’imposer l’utilisation de mots de passe extrêmement complexes. Supposons que les hachages des mots de passe des comptes associés soient essentiellement publics, de sorte qu’il ne devrait pas être possible de les déchiffrer avec des ressources réalistes.

Dénombrement et exploitation

L’attaque

Si nous n’avons pas réussi à élever nos privilèges par les moyens décrits précédemment au cours d’un pentest, il est temps de chercher d’autres options. Trois voies d’attaque sont souvent fructueuses et conduisent à la compromission d’un environnement Active Directory :

- Vulnérabilité Stion de la vulnérabilité : Le problème est simple : des services non corrigés entraînent la compromission de comptes et de ressources sensibles. Les hyperviseurs constituent une cible courante, car ils doivent être corrigés manuellement, ce qui entraîne des temps d’arrêt pour tous les hôtes virtuels associés. Cela signifie qu’ils sont souvent négligés et qu’ils restent vulnérables à des exploits critiques, tels que

CVE-2021-21972

pour VMWare. - Défaut Credentials : En règle générale, lors des tests d’intrusion, au moins un service sera accessible à l’aide d’un nom d’utilisateur et d’un mot de passe par défaut, tels que «admin» / «admin«. Plus d’une fois, ce qui a directement conduit à la compromission d’un compte d’administrateur de domaine.

- Vérification Néseau Shares : Nous trouvons régulièrement des partages de réseau non mappés qui sont accessibles aux utilisateurs normaux du domaine, y compris des partages «IT». qui contiennent souvent des mots de passe en clair, des licences, des fichiers de configuration et d’autres informations qui peuvent être utilisées pour accéder à d’autres comptes et services sur le réseau.

Fondamentalement, nous énumérons autant d’informations que possible sur ce qui est accessible sur le réseau, puis nous tirons parti de toutes les faiblesses à notre avantage.

La prévention

L’essentiel ! Modifier les mots de passe par défaut et ne jamais stocker les mots de passe en clair – surtout pas dans des partages de réseau accessibles par des utilisateurs réguliers ; des gestionnaires de mots de passe devraient être utilisés pour suivre ces informations. Veillez à ce que les systèmes soient patchés, y compris les périphériques réseau, les machines virtuelles, les dépendances logicielles et tout ce qui n’est pas mis à jour automatiquement. Il est facile de négliger les mises à jour manuelles qui peuvent nécessiter des temps d’arrêt programmés, ce qui peut exposer les systèmes critiques à des attaques. Dans les deux cas, il s’agit de faire ce qui est sûr et non ce qui est pratique.

Résumé de la méthode de sécurisation d’Active Directory

Les cyberattaques contre les organisations devenant de plus en plus fréquentes et sophistiquées, le durcissement des systèmes et la défense proactive deviennent essentiels. Résumons les mesures de base que vous pouvez prendre :

- Désactiver LLMNR/NetBIOS Name Resolution/WPAD pour prévenir les attaques par empoisonnement.

- Renforcer la signature SMB et désactiver SMBv1 pour limiter les attaques de type man-in-the-middle.

- Mettre en œuvre des mesures d’atténuation LAPS et de vidage de la mémoire pour protéger les comptes et les ressources. si une compromission limitée s’est produite.

- Sécurisez votre configuration Kerberos.

- Renforcer l’utilisation de mots de passe forts et l’hygiène des mots de passe, en particulier pour les comptes sensibles..

- Faites ce qu’il faut : Apportez des correctifs àvos systèmes, exécutez et surveillez un système de protection contre les intrusions, vérifiez les ressources de votre réseau et le système de contrôle d’accès, surveillez les journaux, conservez des sauvegardes solides et tenez-vous au courant des dernières menaces et méthodes d’attaque.

Si ces éléments constituent un bon début, ils ne représentent que la partie émergée de l’iceberg dans le domaine de la cybersécurité, qui évolue rapidement. Pour une tranquillité d’esprit et une approche plus approfondie du renforcement du réseau, les entreprises devraient régulièrement faire appel à des experts pour un audit de sécurité ou un test d’intrusion – et c’est là que nous, chez Vumetric Cybesecurity, intervenons. Si vous souhaitez obtenir plus d’informations, contactez directement un spécialiste.